VNCセキュリティ

この項では、VNC使用時のセキュリティを懸念する皆様からの、よくある質問(FAQ)にお答えします。 VNCサーバーを安全にするための他の方法についても説明します。

TestPlantは国中にDoDラボのような多くの顧客の皆様に安全な環境でVNCを使用していただいています。そしてその場合、セキュリティの対応については皆様からご満足いただいております。

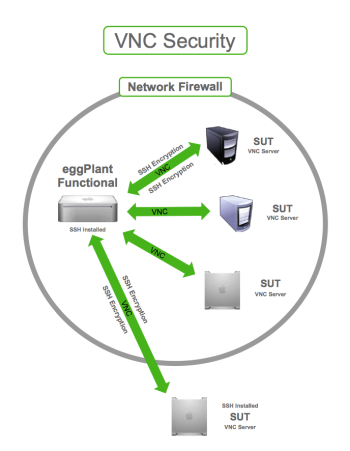

VNCサーバーを安全に展開するのは簡単ですが、どのように構築するかは個々のネットワーク環境に依存します。 ご理解いただくのに最も重要な点は、VNCサーバーのセキュリティはネットワークで管理し、他の方法は無いと言う事です。 VNCが実行されている機器がネットワークのファイアウォールの向こうにあって、VNCサーバーが使用しているポートがそのファイアウォールで閉じられる場合、その機器上のVNCサーバーはLAN上の他の機器と同様に安全です。

VNCサーバーセキュリティ

VNCサーバー自身は2つの点で安全です。まずパスワードを使っていること、それからSSHで暗号化していることです。

パスワード

まず何より明らかなのはパスワードで保護されている事で、パスワードがあって初めて接続が開始できます。 次に、サーバーは特定のIPアドレスから、または指定したサブセットのアドレスからだけ接続を許可するように設定されている事です。

SSH暗号化

ネットワークセキュリティ

VNCサーバーの外側のネットワーク設定も安全な方法で構築できます。

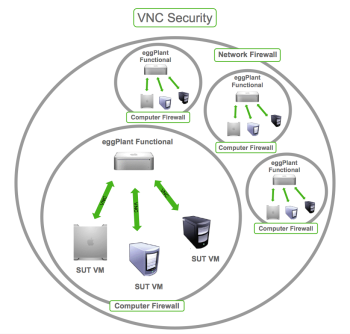

仮想マシン

もうひとつ別のアプローチとして、実装が簡単な方法があります。それはeggPlant Functionalの機器上で仮想マシン(VM)を実行する事です。 eggPlant Functional機器とVMの間にネットワークのNATを設定する事ができて、VNCサーバーはVM上で実行され、SUTとして機能します。 NATで分割したネットワークはeggPlant Functional機器のファイアウォールの向こう側にあり、VNCサーバーはプログラム内で実行されて、別のネットワーク上のコンピュータのように振る舞います。 その他あらゆるセキュリティ手段をVNCサーバーの設定にさらに適用すれば、より安全なアプローチを実現する事ができるでしょう。

分離

究極のアプローチは、テスト環境に自身のネットワークを設定して外部への接続を断つ事です。 明らかにこの方法は、ウェブサーバーのような他のネットワーク資源にアクセスする必要が無い場合にのみ実行可能ですが、実施できる場合には、本当に安全なテスト環境を構築できます。 最も基本的な形式としては、eggPlant Functionalのテスト環境は2つの機器を互いにネットワークで接続したものです。